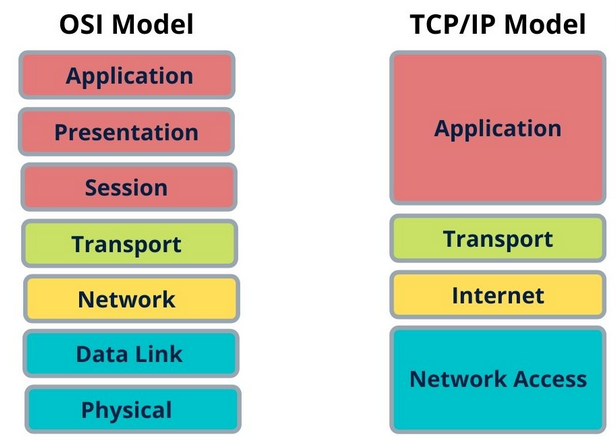

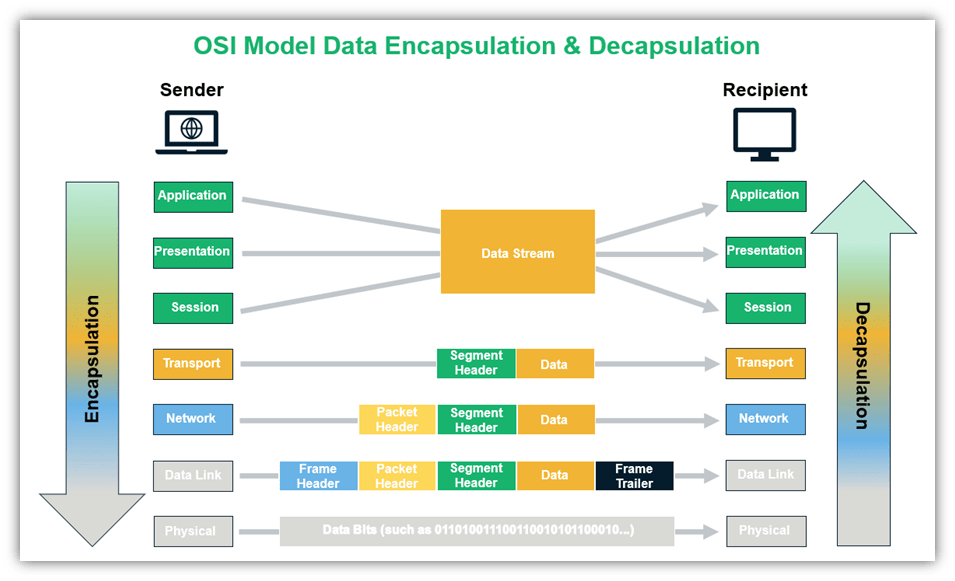

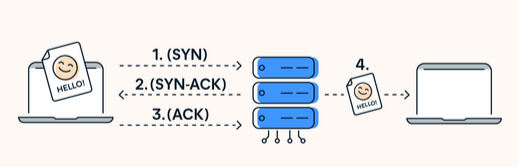

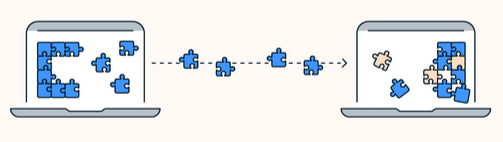

class: title, self-paced Penetration Testing<br/>Kursus Lengkap<br/> .nav[*Self-paced version*] .debug[shared/title.md] --- class: title, in-person Penetration Testing<br/>Kursus Lengkap<br/><br/></br> .footnote[ **Slides: ** ] .debug[shared/title.md] --- ## Mengakses slide ini - Slide ini dapat dibuka langsung di browser Anda - Gunakan tombol panah untuk navigasi (atas, bawah, kiri, kanan, page up, page down) - Tekan nomor slide + ENTER untuk langsung ke slide tertentu - Nomor slide juga terlihat di URL bar (misalnya .../#123 untuk slide 123) ??? ## Slide ini adalah open source - Source code slide tersedia di repository publik: https://gitlab.com/proxsis/pbg/pentest-course - Slide ini ditulis dalam format Markdown - Anda bebas untuk share, re-use, dan re-mix slide ini - Ada typo? Kesalahan? Pertanyaan? Hover di bagian bawah slide untuk melihat file source... .footnote[👇 Coba! File source akan ditampilkan dan Anda bisa melihatnya di GitHub dan fork/edit] ??? ## Mengakses slide ini nanti - Slide akan tetap tersedia online untuk review nanti jika diperlukan - Anda juga bisa download slide menggunakan URL: slides.zip (lalu buka file `pentest-selfpaced.yml.html`) - Anda juga bisa generate PDF dari slide ini (dengan print ke file; tapi bersabarlah dengan browser Anda!) ??? ## Slide ini selalu di-update - Silakan cek repository GitHub untuk update: https://gitlab.com/proxsis/pbg/pentest-course - Slide ini dibuat menggunakan sistem build berbasis Markdown dan Remark.js .debug[shared/about-slides.md] --- class: extra-details ## Detail tambahan - Slide ini memiliki ikon kaca pembesar di pojok kiri atas - Ikon ini menunjukkan slide yang menyediakan detail tambahan - Silakan skip jika: - Anda sedang terburu-buru - Anda masih baru dan ingin menghindari cognitive overload - Anda hanya ingin informasi yang paling penting - Anda bisa review slide ini lain waktu jika ingin, slide akan selalu menunggu ☺ .debug[shared/about-slides.md] --- ## Perkenalan <!-- ⚠️ This slide should be customized by the tutorial instructor(s). --> - Halo! Kami adalah: - 👷🏻♀️ Adek Lanin [@brndls] - 🚁 Naufal Ismiyushar [@gethucsec] .debug[shared/perkenalan.md] --- ## Pelaksanaan -- - Perlatihan ini akan berlangsung mulai dari **09.00** sampai **16.00** -- - Ishoma pada **12.00** s/d **13.00** -- - Rehat kopi & kudapan sekaligus waktu sholat akan dilakukan pada **15.00** atau sesuai waktunya -- - Silakan jika ingin bertanya selama penyampaian meteri - *Tidak perlu menunggu sampai setiap sesi selesai!* [@brndls]: https://twitter.com/brndls [@gethucsec]: https://twitter.com/gethucsec .debug[shared/perkenalan.md] --- ## Prasyarat Sebelum memulai kursus Penetration Testing ini, disarankan untuk memiliki: - Pengetahuan dasar tentang sistem operasi (Linux/Windows) - Pemahaman dasar tentang jaringan komputer - Familiar dengan command line interface - Pengetahuan dasar tentang web application (HTML, HTTP, dll) - Memiliki motivasi untuk belajar dan praktik hands-on .debug[shared/prereqs.md] --- ## Hands-on sections - Seluruh workshop ini adalah hands-on - Kita akan melakukan praktik penetration testing langsung! - Anda diundang untuk mereproduksi semua demo - Semua bagian hands-on diidentifikasi dengan jelas .footnote[💡 Tips: Praktik adalah kunci untuk menguasai penetration testing] .debug[shared/prereqs.md] --- name: toc-part-1 ## Daftar Isi - [Apa itu Penetration Testing?](#toc-apa-itu-penetration-testing) - [Tujuan Penetration Testing](#toc-tujuan-penetration-testing) - [Jenis-jenis Penetration Testing](#toc-jenis-jenis-penetration-testing) - [Metodologi Penetration Testing](#toc-metodologi-penetration-testing) .debug[(auto-generated TOC)] .debug[shared/toc.md] --- --- title: "Modul 1: Pengantar Penetration Testing" author: "brndls & gethucsec" date: "2025" description: "Pengenalan awal tentang penetration testing, karakteristik, tujuan, jenis-jenis, dan sertifikasi yang relevan." .debug[modul/intro.md] --- # Apa itu Penetration Testing? **Penetration Testing (Pentest)** adalah proses pengujian keamanan sistem yang dilakukan secara sistematis dengan mencoba mengeksploitasi kerentanan (vulnerabilities) untuk mengevaluasi keamanan sistem. ## Karakteristik Pentest - **Proaktif**: Menemukan masalah sebelum diserang - **Simulasi serangan**: Meniru cara attacker yang sesungguhnya - **Terukur**: Hasil dapat diukur dan diverifikasi - **Berulang**: Dilakukan secara berkala .debug[modul/intro.md] --- # Tujuan Penetration Testing 1. **Identifikasi Kerentanan** - Menemukan celah keamanan sebelum dieksploitasi attacker - Memvalidasi kerentanan yang ditemukan oleh automated scanner 2. **Evaluasi Dampak** - Mengukur seberapa parah kerentanan jika dieksploitasi - Menentukan prioritas perbaikan 3. **Kepatuhan & Audit** - Memenuhi requirement regulasi (ISO 27001, PCI DSS, dll) - Membuktikan bahwa sistem telah diuji 4. **Peningkatan Keamanan** - Memberikan rekomendasi perbaikan - Meningkatkan awareness security di organisasi .debug[modul/intro.md] --- # Jenis-jenis Penetration Testing ## Berdasarkan Pengetahuan Sistem | Metode | Pengetahuan Tester | Kelebihan | Kekurangan | |--------------|----------------------------------------|---------------------------------------------|-----------------------------------------------| | **Black Box**| Tidak tahu struktur internal sistem | Simulasi attacker asli, objektif | Bisa melewatkan kerentanan tersembunyi | | **Gray Box** | Sebagian tahu (info terbatas) | Lebih efisien, ruang lingkup lebih jelas | Info terbatas, mungkin melewatkan beberapa hal| | **White Box**| Akses penuh ke source code/dokumentasi | Identifikasi kerentanan lebih menyeluruh | Kemungkinan bias, butuh waktu & resource lebih| .debug[modul/intro.md] --- ## Berdasarkan Lingkup/Obyek - **Network**: Pengujian terhadap infrastruktur jaringan (router, switch, firewall, server) untuk menemukan celah keamanan seperti konfigurasi salah, port terbuka, atau layanan rentan. - **Wireless Network**: Fokus pada keamanan jaringan nirkabel (Wi-Fi), termasuk enkripsi, autentikasi, dan upaya kompromi akses tanpa kabel. - **Web Application**: Pengujian aplikasi berbasis web untuk mendeteksi kerentanan seperti SQL injection, XSS, CSRF, dan vulnerability aplikasi lainnya. - **Mobile Application**: Menilai keamanan aplikasi mobile (Android/iOS), termasuk otorisasi, penyimpanan data, dan interaksi dengan API. - **Social Engineering**: Menguji ketahanan sumber daya manusia dengan teknik manipulasi psikologis, seperti phising atau pretexting, untuk mendapatkan akses atau informasi sensitif. .debug[modul/intro.md] --- # Metodologi Penetration Testing ## PTES (Penetration Testing Execution Standard) 1. Pre-engagement Interactions 2. Intelligence Gathering 3. Threat Modeling 4. Vulnerability Analysis 5. Exploitation 6. Post Exploitation 7. Reporting .debug[modul/intro.md] --- ## OWASP Testing Guide - Merupakan metodologi pengujian keamanan aplikasi yang komprehensif dan banyak digunakan di industri - Tidak hanya membahas web application security, tetapi juga aspek lain seperti API, konfigurasi, dan keamanan infrastruktur pendukung aplikasi - Menjadi standar industri untuk penetration testing aplikasi, sistem modern, dan layanan digital OWASP Top 1 Web (versi 2021): .small[ | No | Kategori | No | Kategori | |----|---------------------------------------------|----|-----------------------------------------------| | 1 | Broken Access Control | 6 | Vulnerable and Outdated Components | | 2 | Cryptographic Failures | 7 | Identification & Authentication Failures | | 3 | Injection | 8 | Software & Data Integrity Failures | | 4 | Insecure Design | 9 | Security Logging & Monitoring Failures | | 5 | Security Misconfiguration | 10 | Server-Side Request Forgery (SSRF) | ] .debug[modul/intro.md] --- ## Ethical Hacking vs Malicious Hacking | **Aspek** | **Ethical Hacking** | **Malicious Hacking** | |:-------------:|:-----------------------------------:|:---------------------------------------:| | **Tujuan** | Meningkatkan keamanan | Mencuri data / menyebabkan kerusakan | | **Izin** | Dengan persetujuan | Tanpa izin | | **Legalitas** | Legal dengan kontrak | Ilegal | | **Hasil** | Dilaporkan kepada owner | Digunakan untuk keuntungan sendiri | | **Metode** | Terstruktur & terdokumentasi | Tidak terstruktur | .debug[modul/intro.md] --- ## Pentingnya Penetration Testing ### Statistik Keamanan - Biaya rata-rata data breach: $4.45 juta (2023) - Waktu rata-rata untuk mendeteksi breach: 277 hari - Biaya pentest << biaya data breach ### Manfaat untuk Organisasi - **Risk Management**: Mengidentifikasi dan mengurangi risiko - **Compliance**: Memenuhi requirement audit - **Reputasi**: Melindungi brand reputation - **Trust**: Meningkatkan kepercayaan stakeholder .debug[modul/intro.md] --- ## Scope dan Batasan ### DOs - Testing pada sistem yang diizinkan - Menggunakan tools dan teknik standard - Melaporkan semua temuan secara detail - Jaga kerahasiaan informasi yang ditemukan -- ### DON'Ts - Mengganggu operasional bisnis - Menghapus atau memodifikasi data tanpa izin - Mengeksploitasi di luar scope yang disepakati - Membocorkan informasi ke pihak ketiga .debug[modul/intro.md] --- ## Regulasi Indonesia dan Standar Internasional - **UU ITE No. 11 Tahun 2008** (Undang-Undang Informasi dan Transaksi Elektronik) — tentang hukum transaksi dan informasi elektronik - **Peraturan Pemerintah No. 71/2019** — tentang Penyelenggaraan Sistem dan Transaksi Elektronik (PSTE) - **POJK No. 38/POJK.03/2016** — tentang Penerapan Manajemen Risiko dalam Penggunaan Teknologi Informasi oleh Bank Umum - **Permenkominfo No. 20/2016** — tentang Perlindungan Data Pribadi dalam Sistem Elektronik - **ISO/IEC 27001:2022** (standar sistem manajemen keamanan informasi) - **PCI DSS** (Payment Card Industry Data Security Standard) .debug[modul/intro.md] --- ## Tools untuk Penetration Testing .small[ | Tahap Pentest | Tools Utama | Keterangan | |---------------------------|-------------------------------------|----------------------------------------------------------| | **Reconnaissance** | Nmap, Masscan, Shodan, theHarvester | Pemindaian & pengumpulan informasi terbuka | | **Enumeration** | Enum4linux, SNMPWalk, Netcat | Deteksi user, shares, port, dan service secara rinci | | **Vulnerability Scanning**| OpenVAS, Nessus, Nikto, Nuclei | Identifikasi celah keamanan pada sistem & aplikasi | | **Exploitation** | Metasploit, Burp Suite, SQLMap, Hydra| Mengeksploitasi celah, injeksi, akses tidak sah | | **Privilege Escalation** | LinPEAS, WinPEAS, BeRoot, PowerUp | Identifikasi cara naik hak akses di sistem target | | **Password Cracking** | Hashcat, John the Ripper, Hydra | Cracking hash/kredensial via brute force/dictionary | | **Post-Exploitation** | Mimikatz, BloodHound, CrackMapExec | Lateral movement, credential dump, persistence | | **Wireless** | Aircrack-ng, Kismet, Reaver | Serangan & analisa keamanan jaringan nirkabel | | **Reporting** | Dradis, Faraday, Serpico | Dokumentasi & pembuatan laporan hasil pentest | *Catatan: Tools tambahan dapat digunakan sesuai kebutuhan dan lingkup pentest.* ] .debug[modul/intro.md] --- ## Keterampilan yang Diperlukan .small[ | Kategori | Keterampilan | Contoh/Deskripsi | |--------------|------------------------------------------------|-----------------------------------------------------| | **Teknis** | Programming & Scripting | Python, Bash, PowerShell | | | Network Protocols | TCP/IP, UDP, HTTP/S, DNS | | | Operating Systems | Linux, Windows, penggunaan terminal/shell | | | Web Technologies | HTML, JavaScript, HTTP, REST API | | | Database | MySQL, PostgreSQL, SQL injection basis | | **Non-Teknis** | Problem Solving | Analisis masalah & troubleshooting | | | Critical Thinking | Berpikir logis dan objektif | | | Documentation | Mencatat langkah, membuat laporan | | | Communication | Menjelaskan temuan ke tim teknis & non-teknis | | | Etika & Integritas | Kerahasiaan, patuh hukum, etika profesional | ] .debug[modul/intro.md] --- ## Sertifikasi Pentest ### Popular Certifications - **CEH** (Certified Ethical Hacker) - **OSCP** (Offensive Security Certified Professional) - **GPEN** (GIAC Penetration Tester) - **PTE** (Practical Tester Exam) ### Penting untuk - Justifikasi profesi - Validasi keterampilan - Jenjang karir - Peningkatan kompetensi - Pengakuan industri ??? ## Langkah Selanjutnya Setelah memahami pengantar penetration testing: 1. **Modul 2**: Reconnaissance dan Pengumpulan Informasi - OSINT techniques - Network scanning - Information gathering 2. **Modul 3**: Analisis Kerentanan - Vulnerability assessment - Risk assessment - Validation 3. **Modul 4**: Eksploitasi - Exploitation techniques - Post-exploitation - Persistence .debug[modul/intro.md] --- class: title  .debug[fundamental/networks.md] --- ## Perbandingan Model OSI dan TCP/IP | Aspek | Model OSI | Model TCP/IP | |-----------------|-------------------------------------------------------------------------------------------------------------------|------------------------------------------------------------------------------------------------------------------| | **Abstraksi** | Konseptual, terdiri dari 7 layer yang memisahkan secara detail fungsi komunikasi di jaringan | Lebih sederhana, terdiri dari 4 layer utama yang langsung berfokus pada implementasi protokol jaringan | | **Pendekatan** | Dikembangkan sebagai model teoretis lebih dulu, kemudian protokol dikembangkan berdasarkan model | Protokol dikembangkan lebih dulu, model TCP/IP dibuat berdasarkan protokol yang sudah ada | | **Penggunaan** | Digunakan sebagai panduan teoretis untuk memahami dan merancang protokol jaringan | Digunakan secara luas dalam implementasi jaringan nyata, khususnya pada internet | .debug[fundamental/networks.md] --- ### Physical Layer (Layer 1) Layer ini berhubungan dengan transmisi fisik data antar perangkat jaringan melalui media fisik, seperti kabel, sinyal listrik, dan gelombang radio. - **Protokol:** Tidak ada protokol spesifik, tapi melibatkan standar seperti Ethernet, RS-232, dan Bluetooth. - **Contoh:** Hub, repeater, kabel Ethernet, konektor RJ-45, jaringan fiber optik. - **Analogi:** Seperti jalan raya tempat mobil-mobil (data) melaju.  .debug[fundamental/networks.md] --- ### Data Link Layer (Layer 2) Layer ini bertanggung jawab untuk mentransfer data antar perangkat yang terhubung langsung dan menangani kesalahan yang mungkin terjadi di layer fisik. - **Protokol:** Ethernet, PPP, ARP. - **Contoh:** Switch, bridge, MAC address. - **Analogi:** Seperti memastikan mobil-mobil di jalan raya memiliki plat nomor unik.  .debug[fundamental/networks.md] --- ### Network Layer (Layer 3) Layer ini mengatur bagaimana data dirutekan dari satu perangkat ke perangkat lain melalui banyak jaringan. - **Protokol:** IP, ICMP, IPsec. - **Contoh:** Router, IP Address. - **Analogi:** Seperti GPS yang memandu mobil (data) menemukan rute terbaik.  .debug[fundamental/networks.md] --- ### Transport Layer (Layer 4) Layer ini memastikan pengiriman data yang andal dan urutan yang benar antara perangkat. - **Protokol:** TCP, UDP. - **Contoh:** Firewalls, load balancers. - **Analogi:** Seperti layanan kurir yang memastikan paket (data) tiba dengan aman. .debug[fundamental/networks.md] --- ### Session Layer (Layer 5) Layer ini mengatur, mengelola, dan mengakhiri sesi komunikasi antar aplikasi di perangkat yang berbeda. - **Protokol:** NetBIOS, PPTP. - **Contoh:** Session management in web applications. - **Analogi:** Seperti operator telepon yang mengatur percakapan antara dua orang. .debug[fundamental/networks.md] --- ### Presentation Layer (Layer 6) Layer ini bertanggung jawab untuk format data, enkripsi, dan kompresi. - **Protokol:** SSL/TLS, JPEG, GIF. - **Contoh:** Enkripsi HTTPS di browser, format file multimedia. - **Analogi:** Seperti penerjemah yang menerjemahkan bahasa dari satu pihak ke pihak lain. .debug[fundamental/networks.md] --- ### Application Layer (Layer 7) Layer ini berinteraksi langsung dengan aplikasi pengguna dan menyediakan layanan jaringan untuk aplikasi tersebut. - **Protokol:** HTTP, FTP, SMTP, DNS. - **Contoh:** Web browser, email client. - **Analogi:** Seperti aplikasi atau layanan yang digunakan oleh pengguna.  .debug[fundamental/networks.md] --- class: title TCP/IP Model .debug[fundamental/networks.md] --- ### Network Interface Layer (Link Layer) Layer ini bertanggung jawab untuk pengiriman data melalui jaringan fisik. - **Protokol:** Ethernet, Wi-Fi. - **Contoh:** NIC, Ethernet cable, switch. - **Analogi:** Seperti jalan raya tempat kendaraan (data) melintas. ### Internet Layer Layer ini bertanggung jawab untuk pengalamatan logis dan routing data antar jaringan. - **Protokol:** IP, ICMP, ARP. - **Contoh:** Router, IP Address. - **Analogi:** Seperti petunjuk arah atau peta yang membantu kendaraan (data) mencapai tujuan di kota (jaringan) yang berbeda. .debug[fundamental/networks.md] --- ### Transport Layer Layer ini mengatur transfer data secara end-to-end dan memastikan keandalan pengiriman. - **Protokol:** TCP, UDP. - **Contoh:** Port, firewall. - **Analogi:** Seperti layanan pengiriman yang memastikan paket (data) sampai dengan aman. ### Application Layer Layer ini menyediakan layanan kepada aplikasi pengguna. - **Protokol:** HTTP, FTP, SMTP, DNS. - **Contoh:** Browser, email client. - **Analogi:** Seperti aplikasi atau layanan yang digunakan oleh pengguna. .debug[fundamental/networks.md] --- ## Proses Enkapsulasi dan Dekapsulasi **Enkapsulasi:** Proses ini terjadi ketika data ditransmisikan dari layer aplikasi (layer tertinggi) ke layer fisik (layer terendah) pada OSI model. Setiap layer menambahkan header (dan terkadang trailer) pada data, sehingga membentuk suatu paket yang dapat dikenali dan diolah oleh setiap layer penerima. **Dekapsulasi:** Proses ini adalah kebalikan dari enkapsulasi, yaitu terjadi ketika data diterima oleh perangkat penerima. Data diterima di layer fisik dan diproses ke atas sampai ke layer aplikasi. Setiap layer akan membuka dan menghapus header yang ditambahkan oleh layer sebelumnya. *Ilustrasi:* **Enkapsulasi:** Aplikasi -> Transport -> Network -> Data Link -> Physical **Dekapsulasi:** Physical -> Data Link -> Network -> Transport -> Aplikasi .debug[fundamental/networks.md] --- class: pic  .debug[fundamental/networks.md] --- - Referensi 1. <https://www.shiksha.com/online-courses/articles/osi-vs-tcp-ip-model-whats-the-difference/> 2. <https://roadmap.sh/cyber-security> 3. <https://learnlearn.uk/alevelcs/tcp-ip-model/> 4. <https://www.shiksha.com/online-courses/articles/osi-vs-tcp-ip-model-whats-the-difference/> 5. <https://sectigostore.com/blog/how-osi-model-network-communication-layers-work/> .debug[fundamental/networks.md] --- ## Apa itu Port? **Port** adalah titik akhir komunikasi pada komputer yang digunakan untuk mengidentifikasi layanan atau proses tertentu dalam jaringan. Setiap port diidentifikasi dengan nomor unik, disebut *port number*, dan bekerja dengan protokol seperti TCP (Transmission Control Protocol) atau UDP (User Datagram Protocol). Fungsi Port bertindak sebagai pintu masuk untuk aplikasi perangkat lunak ke layanan jaringan. Misalnya, jika aplikasi ingin berkomunikasi dengan perangkat lain, aplikasi tersebut menggunakan nomor port untuk menentukan layanan yang digunakan. .debug[fundamental/networks-ports-services.md] --- ### Perbedaan Antara TCP dan UDP #### TCP (Transmission Control Protocol) - **Reliable:** TCP memastikan data yang dikirim diterima oleh penerima dengan menggunakan mekanisme pengiriman ulang jika ada data yang hilang. - **Connection-oriented:** TCP membangun koneksi antara pengirim dan penerima sebelum mengirim data. - **Flow Control and Error Checking:** TCP melakukan kontrol aliran dan pengecekan kesalahan.  .debug[fundamental/networks-ports-services.md] --- #### UDP (User Datagram Protocol) - **Unreliable:** UDP tidak menjamin data diterima oleh penerima, karena tidak ada mekanisme pengiriman ulang. - **Connectionless:** UDP tidak membangun koneksi sebelum mengirim data, yang membuatnya lebih cepat dan lebih ringan. - **No Flow Control:** UDP tidak melakukan kontrol aliran atau pengecekan kesalahan.  .debug[fundamental/networks-ports-services.md] --- ### Penggunaan TCP | Kategori | Protokol | Fungsi TCP | Contoh Penggunaan | |------------------|------------------|---------------------------------------------------------------------------------------|------------------------------------------------------| | Email | SMTP, IMAP, POP3 | Menjamin email sampai utuh ke penerima (dengan pengiriman ulang jika ada data hilang) | Outlook, Gmail, Thunderbird | | Web Browsing | HTTP, HTTPS | Memastikan halaman web dimuat benar & lengkap, data utuh | Browser Chrome, Firefox, Microsoft Edge | | File Transfers | FTP, SFTP | Menjamin file ditransfer utuh & menangani kesalahan serta kecepatan transfer | FileZilla, WinSCP, layanan cloud/berbagi file online | .debug[fundamental/networks-ports-services.md] --- ### Penggunaan UDP | Penggunaan | Penjelasan | Contoh Aplikasi | |-------------------|------------------------------------------------------------------------------------------------------------------|-----------------------------------------------| | Live Streaming | Streaming dengan latensi rendah, kecepatan lebih penting daripada ketepatan data | YouTube Live, Twitch | | Online Gaming | Update gerakan/status game secara cepat, latensi rendah, bisa kehilangan paket | Fortnite, Call of Duty | | Video Chat | Komunikasi video/audio real-time, lancar dengan latensi rendah meski ada potensi kehilangan paket | Zoom, Skype | .debug[fundamental/networks-ports-services.md] --- ## Apa itu Service? **Service** dalam jaringan adalah aplikasi atau proses yang berjalan di server dan menyediakan fungsi yang dapat diakses oleh klien melalui jaringan. Contoh layanan termasuk web (HTTP), email (SMTP), dan transfer file (FTP). Setiap service biasanya terkait dengan nomor port tertentu. .debug[fundamental/networks-ports-services.md] --- | Service / Protokol | Port Tidak Aman | Port Aman | |----------------------------|-----------------------------|----------------------------------| | HTTP / HTTPS | 80 (TCP) | 443 (TCP) | | FTP / SFTP | 21 (TCP) | 22 (TCP) (SFTP) | | Telnet / SSH | 23 (TCP) | 22 (TCP) (SSH) | | SMTP / SMTPS | 25 (TCP) | 465 (TCP), 587 (TCP) | | IMAP / IMAPS | 143 (TCP) | 993 (TCP) | | POP3 / POP3S | 110 (TCP) | 995 (TCP) | | DNS | 53 (TCP/UDP) | | | LDAP / LDAPS | 389 (TCP/UDP) | 636 (TCP) | | RDP | | 3389 (TCP) | | NTP | 123 (UDP) | | | SNMP / SNMPv3 | 161 (UDP) | 161 (UDP) (SNMPv3, lebih aman) | .debug[fundamental/networks-ports-services.md] --- ## Referensi - [Cyber Security Expert](https://roadmap.sh/cyber-security) - [TCP vs UDP: What’s the Difference and Which Protocol Is Better?](https://www.avast.com/c-tcp-vs-udp-difference) .debug[fundamental/networks-ports-services.md] --- ## Defense in Depth _**Defense in Depth**_ atau _**layered security**_ adalah pendekatan komprehensif dalam cybersecurity yang melibatkan penerapan beberapa lapisan perlindungan untuk menjaga aset, jaringan, dan sistem organisasi. Strategi ini didasarkan pada konsep bahwa tidak ada satu langkah keamanan yang dapat memberikan perlindungan sepenuhnya; oleh karena itu, serangkaian mekanisme pertahanan diterapkan untuk memastikan bahwa jika satu lapisan berhasil ditembus, lapisan lainnya tetap memberikan perlindungan. .pic[  ] .debug[fundamental/defense-in-depth.md] --- ### Lapisan-Lapisan Keamanan - **Keamanan fisik**: Melindungi fasilitas dan perangkat keras organisasi dari akses atau kerusakan yang tidak sah. -- - **Kontrol akses**: Mengelola izin untuk membatasi akses pengguna ke sumber daya atau data tertentu. -- - **Perangkat lunak antivirus**: Mendeteksi, menghapus, dan mencegah infeksi malware. -- - **Firewall**: Menyaring lalu lintas jaringan untuk memblokir atau mengizinkan komunikasi data berdasarkan aturan yang telah ditentukan. -- - **Intrusion Detection and Prevention Systems (IDPS)**: Memantau dan menganalisis lalu lintas jaringan untuk mendeteksi dan mencegah intrusi dan aktivitas berbahaya. -- - **Backup dan pemulihan data**: Memastikan data organisasi secara rutin dibackup dan dapat dipulihkan sepenuhnya jika terjadi kehilangan atau penghapusan yang tidak disengaja. -- - **Enkripsi**: Mengenkripsi data sensitif untuk melindunginya dari akses atau pencurian yang tidak sah. .debug[fundamental/defense-in-depth.md] --- ### Pemantauan dan Penilaian Berkelanjutan **Defense in Depth** memerlukan pemantauan dan penilaian berkelanjutan terhadap postur keamanan organisasi secara keseluruhan. Langkah-langkah ini termasuk: - Tinjauan dan pembaruan **kebijakan** serta prosedur keamanan secara berkala. - Pelatihan **kesadaran** keamanan bagi karyawan tentang potensi ancaman dan praktik terbaik. - Penilaian kerentanan dan **pengujian penetrasi** untuk mengidentifikasi kelemahan dalam sistem dan jaringan. - Implementasi rencana **respon insiden** untuk memastikan tindakan cepat jika terjadi pelanggaran keamanan. .debug[fundamental/defense-in-depth.md] --- ### Kolaborasi dan Berbagi Informasi Keberhasilan **Defense in Depth** sangat bergantung pada kolaborasi antara berbagai pemangku kepentingan, seperti departemen TI, tim keamanan, dan pimpinan bisnis, yang semuanya bekerja bersama untuk mempertahankan dan meningkatkan postur keamanan organisasi. Selain itu, berbagi informasi tentang ancaman dan kerentanan dengan organisasi lain, asosiasi industri, dan lembaga penegak hukum dapat membantu memperkuat keamanan kolektif semua pihak yang terlibat. ### Ringkasan **Defense in Depth** melibatkan penerapan beberapa lapisan langkah keamanan, pemantauan berkelanjutan, dan kolaborasi untuk melindungi aset berharga organisasi dari ancaman siber. Dengan pendekatan ini, risiko pelanggaran dapat diminimalkan, dan postur keamanan siber secara keseluruhan dapat ditingkatkan. - Referensi - [Cyber Security Expert](https://roadmap.sh/cyber-security) .debug[fundamental/defense-in-depth.md]